Połowa sieci narażona na atak

17 lutego 2007, 10:23Mniej więcej połowa wszystkich użytkowników korzystających z usług szerokopasmowego dostępu do Internetu (w tym małe i średnie firmy) jest podatna na nowy atak typu pharming, który kończy się sukcesem bez potrzeby spenetrowania komputera ofiary - poinformowała firma Symantec.

Globalny Wielki Brat

7 lutego 2012, 10:57Na licznych forach internetowych pojawiły się adresy, pod którymi można podglądać ludzi... w ich własnych mieszkaniach. Okazało się, że kamery amerykańskiej firmy Trendnet, stosowane w domach w celach bezpieczeństwa, zawierają błąd.

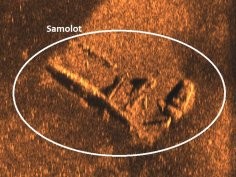

Sensacyjne znalezisko na dnie Zalewu Szczecińskiego

14 września 2022, 14:16W sierpniu br. w ramach projektu „Wraki Zalewu Szczecińskiego 2022” zlokalizowano wrak samolotu. Po przeanalizowaniu dostępnych dokumentów, a także informacji dot. katastrofy samolotu B-17G o numerze płatowca 44-8046 miejsce prac wytypowali pracownicy Muzeum Oręża Polskiego w Kołobrzegu.

Poważna wpadka WikiLeaks

20 lutego 2009, 11:58Wikileaks, znana witryna publikująca tajne dokumenty dotyczące polityki, biznesu czy organizacji religijnych, niechcący ujawniła swoje własne tajemnice. Serwis utrzymuje się z darowizn od anonimowych sponsorów.

Microsoft uderza w szkodliwy kod

1 lipca 2014, 09:52Microsoft Digital Crimes Unit zniszczyła rodziny szkodliwego kodu Jenxcus i Bladabindi. Operacja rozpoczęła się przed dwoma dniami, gdy koncern z Redmond uzyskał sądową zgodę na zakłócenie komunikacji pomiędzy firmą Vitalwerks Internet Solutions a komputerami zarażonymi szkodliwym kodem

The Pirate Bay niedostępna

7 września 2010, 16:11Witryna The Pirate Bay jest niedostępna. Jak donoszą media to wynik skoordynowanych nalotów policyjnych przeprowadzonych w kilkunastu krajach Europy.

Wyciekła meksykańska baza wyborców

25 kwietnia 2016, 11:26Meksykańskie władze przyznały, że do ubiegłego piątku każdy internauta miał swobodny dostęp do bazy danych zawierającej nazwiska i adresy wszystkich 87 milionów Meksykanów posiadających prawa wyborcze. Dopiero mieszkający w Teksasie specjalista ds. bezpieczeństwa poinformował rząd Meksyku, że taka niechroniona w żaden sposób baza danych jest dostępna w internecie.

Okradzeni piraci

14 maja 2007, 15:57Na blogu prowadzonym przez The Pirate Bay opublikowano informację, że serwis został okradziony. Ktoś, i obsługa The Pirate Bay wie, kto, znalazł lukę na stronach serwisu i ukradł bazę danych jego użytkowników.

Fałszywy admirał na Facebooku

12 marca 2012, 09:09W ubiegłym roku ktoś założył na Facebooku fałszywy profil admirała US Navy Jamesa Stavridisa i zaprosił do niego wielu wysokich rangą oficerów, urzędników zajmujących się obronnością i polityków. Osoby te, dopisując się jako znajomi, ujawniły wiele swoich prywatnych danych, takich jak adresy e-mail, zdjęcia, numery telefonów czy dane swoich bliskich.

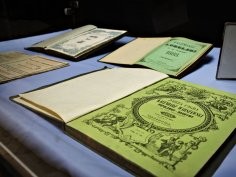

Dla kobiet, rzemieślników i rodzin – XIX-wieczne kalendarze na wystawie w UMCS

17 marca 2023, 11:02Od 16 marca do końca kwietnia w Muzeum UMCS można oglądać wystawę XIX-wiecznych polskich kalendarzy. Zwiedzającym udostępniono egzemplarze ok. 40 tytułów wydanych na ziemiach polskich w granicach trzech rozbiorów oraz kilka polskojęzycznych z innych terenów - wyjaśniono w komunikacie prasowym.

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 9